Kali Linux User!!!

Kamis, 11 Mei 2017

Senin, 17 April 2017

#3 MITM : Tutorial Sniffing menggunakan Ettercap

Kali ini saya akan memberikan tutorial singkat penggunaan Ettercap GUI untuk melakukan Sniffing lalu lintas data di lingkungan jaringan LAN dengan menggunakan Distro Kali Linux,

1. Hal Terpenting pertama kali sebelum kegiatan sniffing dengan Ettercap ini dilakukan adalah dengan menginstall software ettercap di Distro Linux kita terlebih dahulu, namun biasanya Ettercap ini sudah terinstall sebagai paket bawaan dari Distro Kali Linux, tetapi tidak masalah kita akan melakukan ini mulai dari awal sekali.

cara Install Ettercap di kali Linux dengan mengetikkan

sudo apt –get install eterrcap-graphical pada terminal.

2.Setelah proses install ettercap selesai restart computer anda.

3.Kemudian langkah selanjutnya melakukan konfigurasi dengan menggunakan terminal, sebagai berikut,

$gedit /etc/ettercap/etter.conf

nilai yang perlu diubah

rubah nilai ec_uid = 0 dan ec_gid = 0

kemudian search iptables

dan hilangkan tanda taggar didepan dan save/simpan.

4. Buka jendela terminal baru lalu ketikan

$echo 1 > /proc/sys/net/ipv4/ip_forward

5. lanjutkan dengan mengetikan perintah

$iptables -t nat -A PREROUTING -i (interface) -p tcp --dport 80 -j REDIRECT --to-port 80

dalam tutorial saya interface yang saya gunakan wlan0 jadinya seperti berikut:

6.Kemudian kita lanjutkan ke tahapan selanjutnya yaitu melakukan sniffing dengan menjalankan ettercap, buka terminal kemudian ketikan perintah

$sudo ettercap -G

kemudian akan muncul interface ettercap seperti yang terlihat pada gambar berikut ini :

7.Kemudian pilih Sniff -> Unified sniffing dan Pilih interface yang akan kita gunakan, dalam kasus ini kami menggunakan interface wlan0 seperti yang terlihat pada gambar berikut ini :

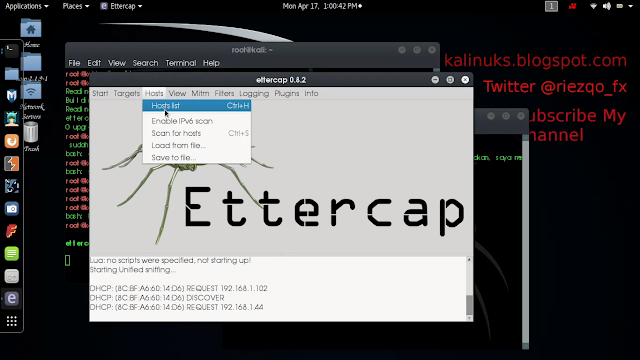

8.Scan host yang ada di dalam jaringan kita, pilih Hosts -> Scan for hosts lalu kembali pilih Host --> Host List seperti yang terlihat pada gambar berikut ini :

8.Kemudian kita akan melakukan ARP poison ke komputer TARGET dengan ip 192.168.1.3 dan router dengan ip 192.168.1.1.

Pilih ip 192.168.2.1 kemudian klik pada tombol “Add to Target 1″

Seperti yang terlihat pada gambar berikut ini

Pilih ip 192.168.1.3 kemudian klik pada tombol “Add to Target 2″

9.Jalankan ARP poisoning, pilih Mitm -> Arp poisoning, centang pada sniff remote connection

10.Setelah mengklik ok akan muncul tampilan seperti berikut ini :

11.Pilih Start -> start sniffing untuk mendapatkan statistik dari paket-paket data yang dikirim dan diterima computer TARGET

12.Kemudian pada menu view pilih connections seperti yang terlihat pada gambar berikut ini :

Kemudian akan terllihat statistic dari halaman yang dibuka oleh computer target gambar seperti berikut ini :

13.Pilih ip yang akan kita lihat dan kita analisa kemudian pilih view detail

Demikian tutorial saya mengenai penggunaan ettercap dalam melakukan MITM, tutorial ini akan dilanjutkan dengan penggunaan wireshark dan bagaimana cara mendapatkan credential akses dari user yang terhubung internet, mengambil login Facebook milik orang lain, stay tune yaa...

berikut video link youtube untuk mempermudah anda memahami tutorial yang sudah saya buat,

Video Tutorial MITM dengan menggunakan Ettercap di Distro Kali Linux

Terimakasih..

*diambil dari berbagai Sumber

Penjelasan singkat mengenai Ettercap

Ettercap adalah software yang dibangun oleh Alberto Ornaghi (AloR) dan Marco Valleri (NaGa) dan pada dasarnya adalah alat untuk melakukan penyerangan “MITM” pada jaringan LAN. Untuk mereka yang tidak menyukai perintah berbaris (CLI), alat bentu ini juga tersedia dengan antar muka GUI yang mudah dipahami.

Ettercap memungkinkan melakukan serangan terhadap protokol ARP dengan memposisikan diri sebagai “penengah, orang yang ditengah” dan, jika kondisi tersebut dapat dicapai, maka akan memungkinkan penyerang untuk :

– menginfeksi, mengganti, menghapus data dalam sebuah koneksi korban

– melihat password pada protokol-protokol seperti FTP, HTTP, POP, SSH1, dan lain-lain.

– menyediakan SSL sertifikasi palsu dalam bagian HTTPS pada korban.

– dan lain-lain.

Oke, kalimat pembukanya sudah selesai, kita lanjutkan ke tutorialnya gan,

cara Install Ettercap di kali Linux dengan mengetikkan

sudo apt –get install eterrcap-graphical pada terminal.

2.Setelah proses install ettercap selesai restart computer anda.

3.Kemudian langkah selanjutnya melakukan konfigurasi dengan menggunakan terminal, sebagai berikut,

$gedit /etc/ettercap/etter.conf

nilai yang perlu diubah

rubah nilai ec_uid = 0 dan ec_gid = 0

kemudian search iptables

dan hilangkan tanda taggar didepan dan save/simpan.

4. Buka jendela terminal baru lalu ketikan

$echo 1 > /proc/sys/net/ipv4/ip_forward

5. lanjutkan dengan mengetikan perintah

$iptables -t nat -A PREROUTING -i (interface) -p tcp --dport 80 -j REDIRECT --to-port 80

dalam tutorial saya interface yang saya gunakan wlan0 jadinya seperti berikut:

6.Kemudian kita lanjutkan ke tahapan selanjutnya yaitu melakukan sniffing dengan menjalankan ettercap, buka terminal kemudian ketikan perintah

$sudo ettercap -G

kemudian akan muncul interface ettercap seperti yang terlihat pada gambar berikut ini :

7.Kemudian pilih Sniff -> Unified sniffing dan Pilih interface yang akan kita gunakan, dalam kasus ini kami menggunakan interface wlan0 seperti yang terlihat pada gambar berikut ini :

8.Scan host yang ada di dalam jaringan kita, pilih Hosts -> Scan for hosts lalu kembali pilih Host --> Host List seperti yang terlihat pada gambar berikut ini :

8.Kemudian kita akan melakukan ARP poison ke komputer TARGET dengan ip 192.168.1.3 dan router dengan ip 192.168.1.1.

Pilih ip 192.168.2.1 kemudian klik pada tombol “Add to Target 1″

Seperti yang terlihat pada gambar berikut ini

Pilih ip 192.168.1.3 kemudian klik pada tombol “Add to Target 2″

9.Jalankan ARP poisoning, pilih Mitm -> Arp poisoning, centang pada sniff remote connection

10.Setelah mengklik ok akan muncul tampilan seperti berikut ini :

11.Pilih Start -> start sniffing untuk mendapatkan statistik dari paket-paket data yang dikirim dan diterima computer TARGET

12.Kemudian pada menu view pilih connections seperti yang terlihat pada gambar berikut ini :

Kemudian akan terllihat statistic dari halaman yang dibuka oleh computer target gambar seperti berikut ini :

13.Pilih ip yang akan kita lihat dan kita analisa kemudian pilih view detail

Demikian tutorial saya mengenai penggunaan ettercap dalam melakukan MITM, tutorial ini akan dilanjutkan dengan penggunaan wireshark dan bagaimana cara mendapatkan credential akses dari user yang terhubung internet, mengambil login Facebook milik orang lain, stay tune yaa...

berikut video link youtube untuk mempermudah anda memahami tutorial yang sudah saya buat,

Video Tutorial MITM dengan menggunakan Ettercap di Distro Kali Linux

Terimakasih..

*diambil dari berbagai Sumber

Minggu, 16 April 2017

#2 MITM : Penjelasan Singkat Mengenai Sniffing

Istilah Sniffing dalam dunia keamanan internet merupakan suatu kegiatan, tindakan dan atau cara yang dilakukan oleh seseorang untuk melihat transaksi elektronik berupa paket-paket data atau informasi yang keluar maupun masuk pada jaringan komunikasi. Misalnya komputer yang terhubung dengan jaringan LAN atau pada WLAN melakukan kegiatan browsing atau melakukan komunikasi dua arah, kemudian paket-paket data yang dikirim tersebut di ambil dan dibaca-dengan cara cara tertentu-, kemudian disusun ulang sehingga data yang dikirimkan oleh pihak tertentu dapat dilihat oleh orang yang melakukan proses SNIFFING. Tapi tidak semua kegiatan Sniffing dilakukan untuk melakukan hal-hal negatif, karena Sniffing juga bisa digunakan dalam kegiatan pengelolaan jaringan yang merupakan tindakan positif kususnya bagi seorang administrator jaringan. Sniffing pada kasus tertentu juga dimanfaatkan untuk pertahanan jaringan yaitu demgan melakukan penganalisaan terhadap lalu lintas paket-paket data atau informasi yang lewat pada suatu jaringan dimaksudkan untuk mengetahui apakah paket data yang melalui jaringan tersebut berbahaya atau tidak, mengandung virus atau tidak yang bisa jadi akan mengancam performa jaringan itu sendiri.

Dalam melakukkan Sniffing, ada beberapa software yang bisa dimanfaatkan utuk membantu memudahkan tindakan sniffing tersebut, silahkan ikuti link berikut untuk memahami lebih banyak lagi, terimakasih.

*diambil dari berbagai Sumber

*diambil dari berbagai Sumber

Distro Kali Linux Sebagai Operating Sistem Khusus Hacking.

Dalam Kegiatan Hacking atau Bagi Seorang Administrator Jaringan, Operating Sistem yang digunakan sebagai alat dalam membantu dan mempermudah kegiatan-kegiatan yang dimaksudkan merupakan Instrumen Utama yang harus diperhatikan. Pada Artikel ini saya akan memberikan penjelasan singkat mengenai Distro Kali Linux yang banyak dimanfaatkan dan sebenarnya dilhususkan bagi peminat hacking dan Administrator Keamanan Jaringan yang saya ambil dari Web Kali Linux sendiri.

Selamat Mengikuti,

Kali Linux adalah salah satu distribusi Linux tingkat lanjut untuk Penetration Testing dan audit keamanan.

Fitur – fitur Kali Linux

Kali Linux merupakan pembangunan kembali BackTrack Linux secara sempurna, mengikuti sepenuhnya kepada standar pengembangan Debian. Semua infrastruktur baru telah dimasukkan ke dalam satu tempat, semua tools telah direview dan dikemas, dan kami menggunakan Git untuk VCS nya.

Lebih dari 300 tools penetration testing: Setelah melakukan review setiap tools yang terdapat pada BackTrack, kami menghilangkan tools dalam jumlah besar baik yang tidak bekerja atau memiliki tools yang tersedia yang menyediakan fungsi serupa.

Gratis dan akan selalu gratis: Kali Linux, seperti pendahulunya , benar – benar gratis dan akan selalu gratis. Anda tidak pernah akan diminta membayar untuk Kali Linux.

Open source Git tree: Kami sangat mendukung perangkat lunak open source dan development tree tersedia untuk semua orang yang ingin melihatnya, dan semua source tersedia bagi mereka yang ingin mengubah dan membangun ulang seluruh paket.

Mengikuti FHS compliant: Kali telah dikembangkan untuk mematuhi FHS ( Filesystem Hierarchy Standard ), yang memungkinkan semua pengguna Linux dengan mudah mencari file binary, support file, library, dan lain-lain.

Dukungan perangkat wireless yang luas: Kami telah membangun Kali Linux untuk mendukung perangkat wireless sebanyak mungkin yang kami bisa, yang memungkinkan berjalan dengan baik pada berbagai perangkat keras dan kompatibel dengan berbagai USB dan perangkat wireless lainnya.

Modifikasi kernel yang sudah di patch untuk injection : Sebagai penetration tester, team kami seringkali perlu melakukan wireless assessments sehingga kernel kami memiliki patch injection terbaru.

Lingkungan pengembangan yang aman : Kali Linux team terdiri dari sekelompok orang terpercaya yang hanya dapat commit paket dan berinteraksi dengan repositori saat menggunakan beberapa protokol yang aman.

GPG menandai beberapa paket dan repo: Semua paket Kali ditandai oleh masing-masing individu pengembang ketika paket-paket tersebut dibuat dan di commit, kemudian repositori menandai paket.

Banyak bahasa : Meskipun tools penetration testing cenderung ditulis dalam bahasa Inggris, kami telah memastikan bahwa Kali Linux memiliki dukungan beberapa bahasa, memungkinkan lebih banyak pengguna untuk mengoperasikannya dalam bahasa mereka dan menemukan tools yang mereka butuhkan untuk pekerjaan tersebut.

Dapat dirubah sepenuhnya : Kami benar-benar memahami bahwa tidak semua orang akan setuju dengan keputusan desain kami sehingga kami telah membuatnya semudah mungkin bagi pengguna berpengalaman untuk merubah Kali Linux sesuai keinginan mereka.

Mendukung ARMEL dan ARMHF : Sejak sistem berbasis ARM menjadi lebih umum dan murah, kami mengetahui bahwa dukungan ARM Kali Linux akan sekuat seperti yang dapat kami kelola, sehingga installasi dapat bekerja untuk kedua sistem ARMEL & ARMHF. Kali Linux mempunyai repositori ARM terintegrasi dengan jalur distribusi utama sehingga tools untuk ARM akan diupdate dalam hubungannya dengan sisa dari distribusi. Kali Linux saat ini tersedia untuk beberapa device berikut ini :

rk3306 mk/ss808

Raspberry Pi

ODROID U2/X2

Samsung Chromebook

EfikaMX

Beaglebone Black

CuBox

Galaxy Note 10.1

Raspberry Pi

ODROID U2/X2

Samsung Chromebook

EfikaMX

Beaglebone Black

CuBox

Galaxy Note 10.1

Kali Linux secara khusus dirancang untuk Penetration Testing dan karena itu, semua dokumentasi pada situs ini mengasumsikan pengetahuan awal dari sistem operasi Linux.

Dalam artikel-artikel saya selanjutnya akan memberikan langkah-langkah penggunaan tools di dalam Distro Kali Linux guna kepentingan Hacking atau Administrator Keamanan Jaringan.

*Diambil dari pelbagai Sumber.

#1 Man In The Middle Attack a.k.a MITM

Saya akan

memulai Blog Hacking ini dengan menjelaskan dan memberika tutorial tentang MITM

(Man In The Middle Attack) Sebelum Kita Praktek lebih jauh, saya akan

memberikan penjelasan singkat Tentang Man In The Middle Attack ini :

Apa yang dimaksud dengan Serangan MITM ?

Serangan Man In The Middle Attack

atau selanjutnya hanya akan kita sebut sebagai MITM adalah salah satu jenis

serangan cyber di mana Penyerang yang memiliki tujuan tertentu-biasanya untuk

mendapatkan informasi tertentu- menempatkan dirinya dalam sebuah komunikasi antara

dua pihak dengan cara menyamar sebagai kedua belah pihak guna memperoleh akses

terhadap informasi yang sedang ditransaksikan satu sama lain.

Serangan MITM

memungkinkan Penyerang yang memiliki tujuan jahat untuk mencegat, mengirim, dan

menerima data yang dimaksudkan untuk orang lain atau bahkan memberikan

informasi yang tidak dimaksudkan sama sekali untuk dikirim. Serangan Man in the

Middle Attack dapat disingkat dalam banyak cara termasuk, MITM, MitM, Mim, atau

MIM.

Konsep dari Serangan MITM ?

Konsep dari Serangan MITM ?

Serangan MITM adalah jenis serangan dengan

mendengarkan transaksi informasi dua pihak atau lebih dengan diam-diam yang dilakukan

oleh Penyerang dengan menyisipkan dirinya sebagai relay / proxy ke sesi

komunikasi antara orang atau sistem.

Sebuah serangan MITM memanfaatkan

pengolahan real time transaksi, percakapan, atau transfer data lainnya.

Sebuah serangan MITM memungkinkan

penyerang untuk mencegat, mengirim, dan menerima data yang tidak pernah

dimaksudkan untuk diinformasikan kepada pihak manapun kecuali hanya untuk pengguna

yang terotorisasi.

Bentuk-Bentuk

dari Serangan MITM?

MITM adalah bentuk pembajakan paket-paket informasi atau data per-sesi, bentuk-bentuk pembajakan persesi MITM ini antara lain:

MITM adalah bentuk pembajakan paket-paket informasi atau data per-sesi, bentuk-bentuk pembajakan persesi MITM ini antara lain:

Sidejacking - Serangan ini dilakukan dengan

jalan mengendus paket data untuk mencuri session cookies dan membajak sesi

pengguna. Cookies ini dapat berisi informasi login terenkripsi, bahkan jika situs

itu aman.

Evil Twin – Serangan ini adalah dengan

membuat dan memanfaatkan jaringan Wi-Fi Palsu yang tampaknya menjadi jaringan

yang sah. Bila pengguna tidak sadar bergabung dengan jaringan palsu ini, penyerang

dapat meluncurkan serangan man-in-the-middle, mencegat semua data antara Anda

dan jaringan.

Sniffing – Serangan ini melibatkan aktor berbahaya

dengan menggunakan perangkat lunak yang tersedia untuk mencegat data yang

dikirim dari perangkat Pengguna ke Jaringan.

Contoh

Pada gambar di atas Anda akan

melihat bahwa penyerang menempatkan dirinya diantara arus lalu lintas antara klien

dan server. Pada saat penyerang telah menempatkan dirinya dalam aliran komunikasi

antara dua endpoint, ia dapat menyuntikkan informasi palsu dan mencegat data

yang ditransfer diantara mereka.

Di bawah ini adalah contoh lain kemungkinan serangan MITM setelah berhasil menempatkan dirinya didalam komunikasi dua end point.

Penyerang meniru kedua sisi percakapan untuk mendapatkan akses ke dana. Contoh ini berlaku untuk percakapan dengan klien dan server serta orang ke percakapan orang. Dalam contoh di atas penyerang memotong kunci publik dan dengan itu bisa menyamarkan identitasnya sendiri dengan kedua korban untuk mengelabui orang-orang di kedua ujung sehingga mempercayai bahwa mereka berbicara satu sama lain dengan aman.

Penjelasan metode MITM dari Skema diatas :

- Sniffing: Charlie mengetahui semua pembicaraan antara Alice dan Bob.

- Intercepting: Charlie mencegat pesan dari Alice ketika Alice ingin menutup percakapan dengan “Bob I’m going to sleep, Bye!”. Dengan begini Bob mengira Alice masih berkomunikasi dengannya.

- Tampering: Charlie mengubah jawaban Bob kepada Alice dari account Paypal bob menjadi charlie.

- Fabricating: Charlie menanyakan nomor social security number kepada Bob, padahal pertanyaan ini tidak pernah diajukan oleh Alice.

Dalam serangan MITM, penyerang berada di tengah-tengah komunikasi antara dua pihak. Seluruh

pembicaraan yang terjadi di antara mereka akan melalui Penyerang terlebih dahulu. Penyerang dengan leluasa melakukan penyadapan, pencegatan,

pengubahan bahkan memalsukan komunikasi seperti yang sudah saya jelaskan

sebelumnya.

Kita lihat kembali Skema proses

terjadinya MITM dalam contoh kasus Alice berkomunikasi dengan Bob.

Charlie sebagai Penyerang akan berusaha berada di tengah antara Alice dan

Bob. Agar Charlie berhasil menjadi orang ditengah, maka Charlie harus:

- menyamar sebagai Bob dihadapan Alice

- menyamar sebagai Alice dihadapan Bob

Dalam mitm, Alice mengira sedang

berbicara dengan Bob, padahal dia sedang berbicara dengan Charlie.

Begitu juga Bob, dia mengira sedang berbicara dengan Alice, padahal

sebenarnya dia sedang berbicara dengan Alice. Jadi agar bisa menjadi

orang di tengah Charlie harus bisa menyamar di dua sisi, tidak bisa

hanya di satu sisi saja.

Kenapa Alice dan Bob bisa terjebak dan

tertipu oleh Charlie? Itu karena Alice dan Bob tidak melakukan

otentikasi dulu sebelum berkomunikasi. Otentikasi akan menjamin Alice

berbicara dengan Bob yang asli, bukan Bob palsu yang diperankan oleh

Charlie. Begitu juga dengan otentikasi, Bob akan berbicara dengan Alice

yang asli, bukan Alice palsu yang diperankan oleh Charlie.

Otentikasi adalah proses untuk

membuktikan identitas suatu subjek, bisa orang atau mesin. Proses

membuktikan identitas seeorang ada banyak cara, namun semuanya bisa

dikelompokkan dalam 3 kategori:

- What you know: PIN, password, pasangan kunci publik-privat

- What you have: smart card, kunci, USB dongle

- What you are: fingerprint, retina

Secara singkat otentikasi menjawab

pertanyaan “Dengan Siapa Anda Sedang Terhubung?”. Pertanyaan itu sangat penting

diketahui sebelum dua pihak berkomunikasi. Bila dua pihak berkomunikasi

tanpa sebelumnya melakukan otentikasi, maka keduanya bisa terjebak

berbicara dengan orang yang salah, yaitu orang yang menyamar menjadi

lawan bicaranya. Bila sampai ini terjadi maka akibatnya bisa sangat

fatal, salah satunya adalah terjadinya mitm attack.

Bila dua orang yang sudah saling

mengenal berbicara dengan tatap muka langsung, maka tidak mungkin

keduanya terjebak dan tertipu berbicara dengan orang yang salah.

Otentikasi menjadi sangat penting bila kedua pihak berbicara melalui

media komunikasi jarak jauh seperti telpon atau internet. Dalam

komunikasi jarak jauh, kita hanya bisa mendengar suara lawan bicara

kita, jadi sangat besar kemungkinan kita berbicara dengan orang yang

salah.

Jadi cara untuk mencegah serangan MITM

adalah dengan melakukan otentikasi sebelum berkomunikasi. Bahkan

walaupun otentikasi dilakukan oleh salah satu pihak saja, itu sudah

cukup untuk mencegah mitm. Mari kita lihat kembali contoh Alice, Bob

dan Charlie, bila otentikasi hanya dilakukan oleh Bob, sedangkan Alice

tidak. Karena tidak adanya otentikasi Alice, maka Charlie bisa menyamar

sebagai Alice di hadapan Bob, namun Charlie tidak bisa menyamar sebagai

Bob di hadapan Alice. Kenapa Charlie tidak bisa menyamar menjadi Bob?

Sebab Alice akan menguji keaslian Bob dengan otentikasi, sehingga

penyamaran Charlie sebagai Bob palsu akan terbongkar dan Alice tidak

akan mau melanjutkan komunikasi.

Artikel berikutnya akan saya berikan Penjelasan dan Konsep singkat MITM Sniffing, Stay Tune.

*diambil dari berbagai Sumber

Pengetahuan Dasar Menjadi Seorang Hacker

Hakikatnya arti bahasa dari istilah hacking sendiri adalah melakukan sesuatu lebih dikenal dengan istilah ‘Ngoprek’ terhadap suatu barang atau sistem sehingga dapat menambah atau meningkatkan kegunaan dari suatu barang atau sistem tersebut . Kemudian pada penggunaannya dibidang tehnologi, dunia Internet khususnya, hacking dan atau hacker(seseorang yang melakukan kegiatan hacking) menjadi sesuatu yang memiliki pengertian negatif.

Arti dan Tujuan Hacking Dalam Dunia Komputer

#Arti Hacking, Hacker dan Cracker Dalam Dunia Komputer

Hacking dapat diartikan sebagai kegiatan atau tindakan yang dilakukan untuk menyerang suatu sistem, jaringan, dan aplikasi dengan cara mengkesploitasi kelemahan dari hal-hal yang disebutkan dengan maksud dan tujuan untuk mendapatkan hak akses atau dapat menguasai atas data dan atau sistem.

Hacker adalah Seseorang yang sangat senang

dalam mengeksplorasi dan mengeksploitasi suatu program dari suatu system guna

menemukan celah keamanan dari sistem tersebut yang biasanya dilakukan untuk

mengetahui batas kemampuannya, dengan mengunakan cara-cara dasar yang akan

digunakan oleh orang yang tidak mengerti dan mengetahui bagaimana program itu

dibuat dan dengan pengetahuan minimum terhadap program. Hacker adalah

seorang yang memiliki antusiasme tinggi dalam membuat dan menganalisa suatu program,

dan lebih menikmati membuat dan menganalisa suatu program dibandingkan dengan

banyak berteori tentang program itu sendiri.

Cracking dapat diartikan

sebagai kegiatan atau tindakan yang dilakukan untuk menyerang dan memaksa masuk

kedalam suatu sistem dengan melanggar dan menghilangkan copy protection dari

suatu sistem atau program.

Cracker adalah seseorang

yang mencoba masuk kedalam suatu jaringan secara paksa dengan tujuan mengambil

keuntungan, merusak, dsb dengan cara melanggar dan atau menghilangkan copy

protection dari suatu sistem atau program.

·

Pencurian data

·

Perusakan atau penghapusan sistem

·

Menemukan

Celah Keamanan Suatu Sistem Mendapatkan Akses dan Menguasai Sistem

·

Mendapatkan Hak Akses dan Menguasai Sistem

·

Dan lain sebagainya yang dimotivasi oleh tujuan

tertentu

Ethical HackingPengertian Ethical Hacking

Ethical Hacking adalah penggunaan pengetahuan, skill/kemampuan, tools/perangkat, dan teknik hacking untuk menunjukkan/mengeksploitasi kelemahan suatu sistem dengan tujuan untuk dapat meningkatkan keamanan dari suatu sistem atau program ketingkat yang lebih tinggi.

Berikut ini beberapa etika dan

aturan main hacker Menurut Onno w. Purbo

- Di atas segalanya, hormati pengetahuan & kebebasan informasi.

- Memberitahukan sistem administrator akan adanya pelanggaran keamanan/lubang di keamanan yang anda lihat.

- Jangan mengambil keuntungan yang tidak fair dari hack.

- Tidak mendistribusikan & mengumpulkan software bajakan.

- Tidak pernah mengambil resiko yang bodoh selalu mengetahui kemampuan sendiri.

- Selalu bersedia untuk secara terbuka/bebas/gratis memberitahukan& mengajarkan berbagai informasi & metoda yang diperoleh.

- Tidak pernah meng-hack sebuah sistem untuk mencuri uang.

- Tidak pernah memberikan akses ke seseorang yang akan membuat kerusakan.

- Tidak pernah secara sengaja menghapus & merusak file di komputer yangdihack.

- Hormati mesin yang di hack, dan memperlakukan dia seperti mesin sendiri.

Kode Etik Hacker

- Akses ke komputer atau apapun yang dapat mengajari anda bagaimana dunia bekerja haruslah tidak terbatas. Selalu acungkan jari tengah dalam setiap bentuk imprelialisme dan pengekangan.

- Semua informasi haruslah gratis (bebas)

- Jangan pernah percaya kepada OTORITAS.

- Hackers -dan siapa-pun- haruslah dihargai dengan kemampuan Hackingnya, bukan dikarenakan bogus kriteria, seperti tingkatan, umur, dan posisi.

- Kita dapat membuat keindahan dengan komputer.

- Komputer dapat membuat hidup kita menjadi lebih baik.

- Seperti lampu ‘Aladdin’, kita dapat membuat apapun berada dalam genggaman.

Contoh Vektor-Vektor Serangan Hacker

Ini adalah contoh dari object yang biasanya dijadikan sasaran oleh para hacker :

– Virtual machine dan infrastruktur

– User/pengguna yang belum pernah dilatih keamanan

– Admin yang belum pernah dilatih keamanan

– Jaringan

– OS

– Aplikasi Klien-Server

– Database

– Aplikasi website

– Social Engineering

– Malware

– Perangkat Mobile

– VoIP dan PBX

– Social Media

Motivasi Serangan

Motivasi yang mendasari dari suatu serangan sangat beragam diantaranya :

– Uang

– Balas dendam

– Kesenangan

– Mata-mata

– Pencurian properti intelektual

– Mencederai suatu organisasi atau kelompok

– Reputasi

Klasifikasi Hacker

1. Script Kiddies : Merupakan hacker pemula yang memiliki sedikit pengetahuan dan menggunakan tools buatan orang lain, biasanya tidak dapat mengembangkan serangan dan pertahanan.

2. Black Hats : Tipikal hacker yang berbahaya dan jahat, biasanya dimotivasi oleh uang, balas dendam, kriminal, teroris, aktivis, dll.

3. White Hats : Merupakan tipikal ethical hacker yang memiliki skill dan pengetahuan teknik hacking untuk membantu pertahanan terhadap penyerangan-penyerangan dan membuat sistem lebih secure/aman. Sering kali disebut dengan Konsultan Sekuriti, Analist, atau Engineer.

4. Grey Hats : Ini merupakan hacker yang tidak ada batasan baik atau jahat, terkadang melakukan penyerangan, tetapi terkadang menjadi konsultan keamanan, bisa saja dikarenakan mereka butuh uang, tergantung pekerjaan apa yang mereka dapat.

5. Cyber Terrorist : Tipikal hacker jahat, biasanya secara organisasi/group, mereka menyebarkan ancaman-ancaman untuk tujuan tertentu (agama, politik, nasionalis, atau aktivis)

6. State-sponsored Hackers : Merupakan hacker terlatih yang dibiayai oleh negara atau pemerintah biasanya bertujuan untuk mata-mata dan perang cyber (cyber warfare). Mereka adalah hacker yang memilikikemampuan tinggi dan banyak uang karena disponsori oleh negara.

7. Hacktivist : Merupakan salah satu black hat, mereka menyerang sambil menyebarkan suatu pesan khusus. Melalui deface website, serangan DoS, dll.

8. Corporate Hackers : Tipikal hacker yang menyerang properti intelektual dan data penting suatu perusahaan. Tujuan mereka adalah untuk mendapatkan informasi mengenai kompetitor suatu perusahaan.

9. Lamer : Mereka adalah orang tanpa pengalaman & pengetahuan yang ingin menjadi hacker (wanna-be hacker). Mereka biasanya membaca atau mendengar tentang hacker & ingin seperti itu. Penggunaan komputer mereka terutama untuk main game, IRC, tukar menukar software prirate, mencuri kartu kredit. Biasanya melakukan hacking menggunakan software trojan, nuke & DoS. Biasanya menyombongkan diri melalui IRC channel dsb. Karena banyak kekurangannya untuk mencapai elite, dalam perkembangannya mereka hanya akan sampai level developed kiddie atau script kiddie saja

Sulit untuk dapat mengkategorikan bahwa seorang hacker termasuk dalam kategori apa khususnya hacker yang jahat, namun ini dapat dilihat dari tujuan dan motivasi mereka dalam menyerang suatu sistem.

Berikut adalah Manifesto dari Hacker, pertama kali dipublikasikan E-Zine PHRACK yang ditulis oleh ‘The Mentor’

THE CONSCIENCE OF HACKER

Ini adalah dunia kami sekarang

Dunia-nya elektron dan switch dan keindahan sebuah baud.

Kami ada tanpa paham kebangsaan, perbedaan warna kulit, atau prasangka keagamaan.

Anda memproklamirkan perang, membunuh, dan berlaku curang, dan membohongi kami serta meyakinkan bahwa ini adalah untuk kebaikan kami, namun tetap saja kami disebut kriminal.

Ya … saya adalah seorang kriminal.

Kejahatan saya adalah rasa ingin tahu.

Kejahatan saya adalah LEBIH PINTAR dari kalian, sesuatu yang tidak pernah kalian harapkan.

Saya adalah seorang HACKER, dan ini adalah MANIFESTO-ku

Kalian bisa menghentikan saya, tapi tidak akan pernah dapat menghentikan kami semua.

Dunia-nya elektron dan switch dan keindahan sebuah baud.

Kami ada tanpa paham kebangsaan, perbedaan warna kulit, atau prasangka keagamaan.

Anda memproklamirkan perang, membunuh, dan berlaku curang, dan membohongi kami serta meyakinkan bahwa ini adalah untuk kebaikan kami, namun tetap saja kami disebut kriminal.

Ya … saya adalah seorang kriminal.

Kejahatan saya adalah rasa ingin tahu.

Kejahatan saya adalah LEBIH PINTAR dari kalian, sesuatu yang tidak pernah kalian harapkan.

Saya adalah seorang HACKER, dan ini adalah MANIFESTO-ku

Kalian bisa menghentikan saya, tapi tidak akan pernah dapat menghentikan kami semua.

Demikianlah

tulisan singkat saya diawal Blog Saya ini, Blog ini dimaksudkan sebagai tempat untuk belajar dari nol menuju ekspert untuk menjadi seorang Hacker, tentu untuk tujuan yang baik dan

bermanfaat bagi Bangsa Indonesia yang kita cintai ini. Follow Blog Kami ya!!!

Terimakasih.

*diambil dari berbagai Sumber

Langganan:

Komentar (Atom)